Come tutte le altre condivisioni presenti sulla rete, anche quelle di active directory sono attaccabili dai cryptovirus.

Tra le minacce più feroci ed attuali vi è senza dubbio quella dei cryptovirus / criptovirus e similari.

Tali minacce infettano un pc della rete, attaccandolo tramite email infette o, come più spesso accade, sfruttando una qualche vulnerabilità del protocollo desktop remoto (RDP). Una volta infettato il pc, tali malware iniziano a cryptare il filesystem locale e a propagarsi sulle condivisioni di rete, cryptando tutto quello che è accessibile in scrittura.

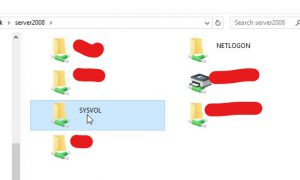

Il fatto che le condivisioni di Active Directory (sysvol e netlogon) debbano essere accessibili a tutti i client della rete, in quando parte integrante della disribuzione di policy e servizi, rendono queste condivisioni un facile e appetibile bersaglio.

Il servizio di replica poi fa in modo, come a voler dare una mano al virus, di replicare in tempo reale i file cryptati a tutti i domain controller presenti sulla nostra rete.

Il problema enorme sorge quando ci si rende conto che tutta la funzionalità del dominio è compromessa, in caso di assenza di backup dello stato di sistema. Dopo alcuni attimi di panico, al pensiero di giorni di fermo macchine, profili utenti da ricreare, email bloccate e altri simpatici inconvenienti, ci si rende conto che non tutto è perduto.

Ecco come recuperare le due condivisioni e ripristinare il dominio:

- Trasferire tutti ie 5 i ruoli FSMO su un domain controller che chiameremo “principale”

- Fare il demote di tutti i domain controller tranne quello principale

- Collegandoci al domain controller rimasto, apriamo un prompt dei comandi in modalità amministrativa e, lanciando l’utility dcgpofix ricreiamo a default le due policy principali “Default Domain Policy” e “Default Domain Controller Policy”

- Cancelliamo tutte le altre policy rovinate da virus e rifacciamo il promote a domain controller dei server che avevamo dismesso in precedenza (uno alla volta per verificare il buon esito della replica delle partizioni)

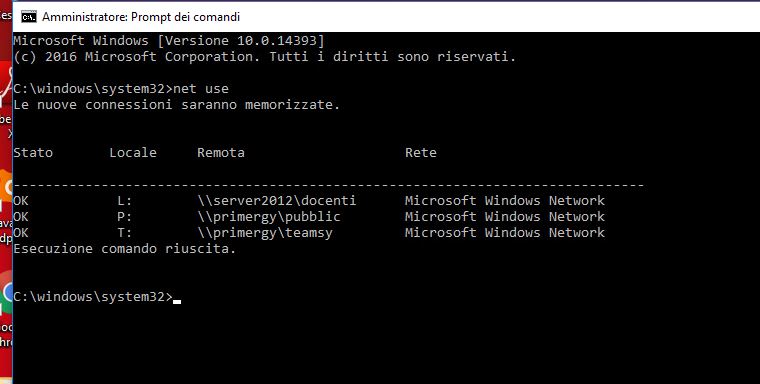

- Alla fine, prompt dei comandi in modalità amministrativa, lanciamo su tutti i domain controller, i comandi dcdiag e repadmin /syncall e verifichiamo che non vi siano errori.

A questo punto la funzionalità del dominio è ripristinata e, dopo avere esaminato bene tutti i logs alla ricerca di eventuali errori, potremmo dire che abbiamo finito il lavoro. Purtroppo avremmo perso tutte le altre group policy che con fatica dovremmo ricreare, ma questo ci servirà da lazione per evitare di trascurare ancora i backup dello stato di sistema.