Sei interessato a una soluzione di videoconferenza ? Scopri cosa serve e cosa devi considerare per avere un approccio corretto a questo strumento ormai alla portata di tutti. La videoconferenza ha un impatto importante sulle nostre vite professionali. In tempo di pandemia e di smartworking abbiamo imparato quanto sia più […]

Tecnico Sistemista

Le password sono sempre più numerose, devono essere sempre più complesse ed è sempre più facile dimenticarle. L’attività frenetica e la registrazione a siti, servizi e social hanno portato al proliferare delle password e alla necessità di poterle recuperare o bypassare in caso di dimenticanza. Se per quasi tutte le […]

Per estendere la rete dati e portare la connessione internet e/o wifi in tutte le stanze della casa o della struttura turistica è possibile utilizzare il cavo tv esistente. Molte case hanno zone in cui il segnale Wi-Fi è debole o addirittura inesistente e per motivi tecnici e logistici non […]

L’assistenza tecnica informatica è diventata una componente essenziale nella nostra vita digitale.

Quando si verificano problemi con il tuo computer, laptop o dispositivo mobile, avere un supporto tecnico affidabile è fondamentale per ripristinare il corretto funzionamento e riprendere le tue attività. In questo articolo, esploreremo l’importanza dell’assistenza tecnica informatica e come può aiutarti a risolvere i tuoi problemi in modo professionale e tempestivo.

Nulla può essere più fastidioso dei problemi audio durante una conversazione telefonica. I problemi audio più comuni, durante una comunicazione telefonica, sono quelli di voce intermittente o monodirezionale. Nella tecnologia Voip non esiste più la distinzione tra rete dati e rete fonia e questo porta, oltre che ad una ottimizzazione […]

La videoconferenza è diventata una parte essenziale della vita lavorativa e personale negli ultimi anni, e l’aumento della pandemia ha reso questa tecnologia ancora più importante. In questo articolo esploreremo le caratteristiche principali dei sistemi di videocinferenza e to forniremo i nostri consigli per per scegliere il prodotto più adatto […]

Come impostare suonerie personalizzate per distinguere le chiamate interne e le chiamate esterne. Potrebbe essere utile, anche in caso di scenari relativamente poco complessi, avere la possibilità di impostare una diversa suoneria a seconda che la telefonata in ingresso provenga da un numero interno o da una particolare linea esterna. […]

Essere certificati da un brand importante come Engenius, dopo un percorso di studio e di esami è una garanzia per il cliente oltre che una soddisfazione personale Engenius è uno dei leader mondiali del networking con una attenzione particolare verso il mondo wireless e la gestione centralizzata, sia in locale […]

Vedere una X grigia sulle icone dei files di dropbox è un chiaro sintomo di malfunzionamento. La X grigia sulla icona è generalmente accompagnata da lentezza o impossibiltà di vedere l’anterprima del file o dell’immagine Questo problema è provocato da errori di sincronizzazione che si sono ripetuti e sommati nel […]

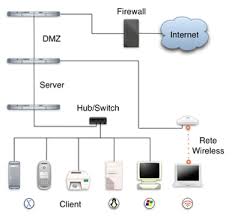

Come possiamo proteggere la nostra rete dagli attacchi esterni ed interni ? Sentiamo spesso parlare di sicurezza informatica e firewall perimetrale, oltre che di antivirus, backup etc, ma davvero sappiamo cosa sono e in che modo possono aiutarci ? La sicurezza informatica o cyber security ci permette di difendere e […]

Progettare e configurare una rete WiFi nel modo corretto non è mai una cosa banale. Una errata progettazione e configurazione della rete wireless può portare a malfunzionamenti e a deludere le aspettative dell’utente.

Chrome si blocca o si avvia con lo schermo nero e risulta inutilizzabile ? Se hai il problema di Google Chrome che si blocca o si avvia con lo schermo nero, leggi l’articolo e proviamo a risolverlo insieme Questo articolo si applica anche ad altri problemi o malfunzioanenti che puoi […]

Ecco come migliorare la copertura del segnale WiFi in casa o in ufficio Per quanto i router e le periferiche WiFi diventino sempre più potenti e performanti il segnale wifi non è sempre sufficiente a coprire ogni angolo del locale e si vengono così a creare delle zone d’ombra o […]

Dopo gli ultimi aggiornamenti del sistema operativo, non è più possibile accedere ad alcune condivisione. Provando ad accedere ad una condivisione Smb allocata un server Linux o su un pc non Windows 10 si riceve un messaggio di errore relativo a share inesistente o credenziali errate o mancanza dei permessi […]

Frutto di oltre 30 anni di esperienza nel mondo dell’informatica, questo ebook raccoglie e sintetizza le best practices da implementare per avere una infrastruttura IT agile ed efficiente. Nel corso della lettura andremo ad elencare le varie componenti presenti nella rete aziendali e ad analizzarne il modo migliore per utilizzarle, progettarle e sceglierle.

Vediamo come creare un collegamento, o scorciatoia, in modo che si apra all’interno del browser in una finestra singola come se fosse una applicazione fine a se stessa.

Canone di utilizzo, algoritmo di compressione, retention time, sincronizzazione dei dispositivi etc, sono termini che appaiono nelle caratteristiche tecniche di queste soluzioni. Veniamo bombardati da informazioni tecniche e commerciali che non sempre sono concordanti e non sempre sono facili da capire.

Puo capitare che uno o più utenti non riescano ad accedere alla casella di posta elettronica.

Tentando di accedere a OWA, il server Exchange risponde che l’utente o la password non sono corretti.

Viaggiare non è facile e immediato, ecco perché è meglio fare muovere le idee anzichè le persone. Prendere decisioni, confrontarsi e relazionarsi è molto più semplice quando tutte i soggetti coinvolti possono condividere opinioni e contenuti, guardandosi negli occhi in tempo reale ovunque essi siano. L’emergenza dovuta alla pandemia di […]

Vuoi creare un sito web senza usare un hosting su internet ? Ecco come WordPress può essere installato sul computer locale con poche e semplici operazioni Un sito web può essere installato in locale sia per usi didattici, come imparare a sviluppare un sito, che per testare modifiche che andrebbero […]

Lavorare da casa è una grande innovazione a patto che si faccia in sicurezza Con le nuove tecnologie si può lavorare da remoto come se si fosse fisicamente in ufficio, avendo accesso alle stesse risorse e funzionalità. Cosa si intende per lavorare da remoto ( telelavoro / smartworking / agile […]

Conoscere l’indirizzo MAC di una periferica può essere utile in diversi casi L’indirizzo MAC di una scheda di rete è identifica tale scheda in modo univoco Questo indirizzo è composto da 12 caratteri in formato esadecimale e può essere visualizzato o inserito in diversi formati es: 00-19-99-D6-76-C8 o 001999D676C8 o […]

Ecco come trasferire i dati e i programmi e sostituire il pc in modo indolore

Questa operazione permette di mantenere intatti i dati e tutti i programmi installati

Al momento della sostituzione del pc può essere utile collegare il vecchio hard disk alla macchina nuova e fare il boot da questo Purtroppo, però, pur essendo correttamente identificato nel BIOS, non viene riconosciuto come dispositivo di boot ed elencato tra questi Questo perchè, se il disco è stato inizializzato […]

Cosa cambierà quando spariranno le linee telefoniche tradizionali ? Entro i prossimi 10 anni, come molti sapranno, avverrà quel processo chiamato “switch off” o “isdn switch off”. Il processo di migrazione è inevitabile per evitare di dovere gestire due reti separate, una dedicata alla voce e una dedicata ai dati […]

La progettazione dell’infrastruttura informatica dei piccoli uffici è una cosa importante ma spesso trascurata. Un ufficio, per essere ordinato, efficiente e funzionale dal punto di vista informatico, non può prescindere da una accurata progettazione di tutte le sue componenti. La fase di progettazione dell’infrastruttura informatica, troppo sovente trascurata, ha lo […]

Come tutti sanno, a gennaio 2020 terminerà il supporto a Windows 7 da parte di Microsoft. Questo significa che da tale data non verranno più rilasciati aggiornamenti e il sistema operativo potrebbe diventare vulnerabile ad eventuali bug o nuove minacce informatiche. Posso aggiornare a Windows 10 il mio pc o […]

Può risultare impossibile aggiungere un pc con Windows 10 ad un dominio, se il controller di dominio è un server con Windows Server 2012 R2 o inferiore. Tentando di aggiungere un personal computer ad un dominio con le caratteristiche sopra elencate può risultare impossibile a causa di un problema sulla […]

Dopo un aggiornamento di windows, sfogliando la rete, non si vedono più i computer. Accedere alle risorse condivise sfogliando la rete, pur essendo per noi una abitudine, è una pratica che Microsoft sconsiglia da tempo. Durante uno dei soliti aggiornamenti, quel burlone di windows 10, decide di disabilitare qualche software […]

L’impossibilità di spostare, rinominare o cancellare un file è uno dei problemi che chiunque, prima o poi si trova ad affrontare.

Cosa sono i cookie e cosa fanno è una domanda che molti si pongono. Si parla spesso di cookie e ci viene chiesto di accettarli durante la navigazione internet, ma sono davvero pericolosi per la nostra privacy ? Possiamo dire che i cookie sono dei piccoli pezzetti di software che […]

Dopo avere installato Office, gli utenti non riescono ad editare le firme personali in Outlook. Il problema sembra essere isolato nelle macchine vendute con Windows 10 preinstallato. Dopo avere installato Microsoft Office ed avere configurato i vari account di posta, uno degli step successivi è quello di creare una firma […]

L’agenzia per l’Italia Digitale (AgID) ha stabilito che, i gestori dei servizi di PEC, debbano alzare il livello di sicurezza dei servizi offerti. Dai primi giorni di Aprile, potrebbe quindi verificarsi l’impossibilità di utilizzare la PEC, ricevendo il messaggio “il server non supporta il tipo di crittografia di connessione specificato”. […]

Prima di vedere l’installazione facciamo una premessa sulle unità a stato solido (SSD). Gli SSD sono un tipo di unità di archiviazione che esegue la stessa funzione dei dischi rigidi, ma con tecnologia diversa. Gli SSD usano memoria flash per archiviare i dati allo stesso modo dell’unità USB, e questi […]

Come risolvere “Errore “la relazione di trust tra questa workstation e il dominio primario non riuscita” Durante l’accesso di un computer ad un dominio di Active Directory, può essere visualizzato l’errore “la relazione di trust tra questa workstation e il dominio primario non riuscita” o ” Trust relationship failed between […]

Uno dei segreti meglio custoditi, sembra essere la possibilità di accedere alle cartelle utente tramite il comando “Shell”. La maggior parte delle cartelle utente di Windows è visibile ed accessibile con pochi click. Per cartelle utente intendiamo quelle conosciute come Documenti, Immagini, Desktop ma, purtroppo, anche altre non facilmente accessibili, […]

“Accesso servizio profilo utente non riuscito. Impossibile caricare il profilo utente”. A volte, all’avvio del computer, dopo avere inserito nome utente e password, viene visualizzato il messaggio di errore scritto sopra. La causa è che talvolta Windows non legge il correttamente il profilo utente, i motivi possono essere il disco […]

SD-WAN è la tecnologia che permette di gestire il traffico internet scegliendo tra diverse connettività. Un’applicazione chiave di una SD-WAN è quella di consentire alle aziende di creare WAN con prestazioni più elevate utilizzando la rete Internet a basso costo. Questo consente di sostituire le più costose tecnologie di connessione […]

Essendo i centralini Yeastar delle appliance hardware, l’interfacciamento con FOP2 deve avvenire tramite una macchina Linux installata separatamente.

La ricerca di Outlook è una delle funzioni più critiche e delicate della gestione della posta elettronica. Sia che Outlook sia installato stand alone che in una infrastruttura con il mailserver Exchange, può succedere che, facendo una ricerca delle email, non tutte le email interessate vengano incluse nei risultati della […]

Accedendo ad un sistema da una postazione remota può portare alla necessità di disconnettere sessioni e utenti da riga di comando. Quello che può succedere, nel dettaglio, è che per qualche motivo o operazione errata, la sessione rimane in uno stato ibrido, quasi di attesa. Spiegandomi meglio posso dire che, […]

Tra le domande più frequenti, il come disabilitare gli aggiornamenti automatici di Windows 10, è senza dubbio ai primi posti. Il sistema di aggiornamenti di casa Microsoft essendo avido di risorse non si scrupoli ad utilizzare tutta la banda internet disponibile per soddisfare le proprie necessità. Mi è capitato più […]

Come tutte le altre condivisioni presenti sulla rete, anche quelle di active directory sono attaccabili dai cryptovirus. Tra le minacce più feroci ed attuali vi è senza dubbio quella dei cryptovirus / criptovirus e similari. Tali minacce infettano un pc della rete, attaccandolo tramite email infette o, come più spesso […]

I ransomware ( o cryptovirus ) sono in continua evoluzione, sia per il comportamento che per i modi di diffusione e infezione. Mentre prima l’infezione avveniva tramite allegato email o link maligno, adesso sempre più spesso avviene tramita la violazione della funzionalità di desktop remoto. Il desktop remoto è una […]

Le copie shadow vengono generate solo se eseguite manualmente Non so se capitano tutte a me ma, anche oggi ho dovuto combattere con un problema stranissimo. In una macchina con installato Windows Server 2016, improvvisamente le shadow copies hanno smesso di essere generate nei tempi schedulati e previsti, senza segnalare […]

Ho spesso notato che, accedendo a condivisioni protette da password, le credenziali inserite rimanevano memorizzate per un tempo abbastanza lungo nella macchina locale. Questo rappresenta una vulnerabilità importante perchè, una eventuale infezione dalla macchina in oggetto, può propagarsi a tutte le condivisioni presenti sulla rete raggiungibili da tale macchina Il […]

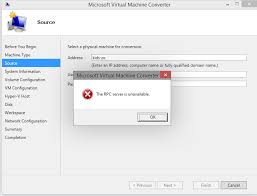

Una delle sfide più interessanti nella virtualizzazione è la migrazione o conversione delle macchine virtuali Stabilito che, in realtà, le principali piattaforme di virtualizzazione sono VMware e Microsoft Hyper-V (Citrix lo conosco poco e Virtualbox lo considero più come soluzione adatta ad ambiente desktop), una delle sfide principali consiste in […]

Tra le infinite group policy che permettono di personalizzare l’ambiente utente, quella per redirigere la cartella docimenti è tra le più usate in assoluto. La gpo che permette di reindirizzare la cartella documenti consente di consolidare i documenti in una unica posizione, rendendo più semplice la strategia di backup e […]

Uno dei problemi che affliggono windows 10, è che spesso non visualizza le unità mappate in risorse del computer (esplora file –> mio computer). Nel caso specifico avevo una serie di client con windows 10, in un dominio di Active Directory, i quali dovevano mappare, all’avvio, tramite group policy, delle unità […]

Tra le molte cose alle quali bisogna prestare attenzione, nella virtualizzazione di server che utilizzano l’autenticazione di Active Directory vi è la sincronizzazione dell’orologio. Una delle ragioni per le quali ogni macchina del dominio sincronizza l’ora con il PDC è che, tramite l’orologio, viene creato il ticket che permette l’autenticazione […]

Una delle cose più comuni, durante l’installazione di Entratel e del nuovo Desktop Telematico è quella di avere problemi di compatibilità delle versioni. Queste incompatibilità si manifestano con i messaggi “Errore di Windows 2 durante il caricamento di Java VM” o “LaunchAnywhere Error: Windows error 2 occured while loading the […]

Come spesso accade, con il passare del tempo e il susseguirsi dei sistemi operativi, arriva il momento di dismettere il vecchio server del cliente e installarne uno nuovo. Nel caso ci si trovi di fronte ad un dominio Active Directory precedentemente installato, diventa fondamentale garantirne la migrazione sul nuovo server […]

Leggendo le documentazioni Microsoft, si dà sempre per scontato che l’unico scenario possibile sia quello delle macchine configurate all’interno di un dominio (domain). Molto spesso, per motivi di semplicità, sia perchè le macchine sono poche sia perchè si vuole mantenere semplice la struttura, le macchine della rete vengono configurate in […]

L’accesso alla casella di posto da device mobile è la ciliegina sulla torta di ogni installazione di Exchange. Può succedere che, lo stesso utente, pur accedendo regolarmente da pc, usando Outlook o OWA, non riesca a configurare il suo account di posta aziendale (Exchange) sul proprio smartphone o tablet a […]

L’accesso remoto e il telelavoro in sicurezza è tra le richieste e el necessità maggiormente sentite. Con il consolidarsi di concetti quali il cloud, virtualizzazione e la telefonia voip (quindi con la virtualizzazione delle linee e delle numerazioni telefoniche), il concetto di ufficio si sta sempre di più smaterializzando, iniziando […]

Ho riscontrato che su parecchie macchine con windows 10 installato (anche funzionanti da tempo) improvvisamente iniziano a riavviarsi al termine delle operazioni si spegnimento. Il problema sembra risolversi disabilitando le opzioni di risparmio di energia nelle opzioni del driver della scheda di rete e disabilitando il fast startup nelle opzioni […]

Una delle cose più strane e difficili da diagnosticare è l’accesso intermittente alle risorse della rete. Può capitare che, senza che nessuno abbia fatto alcuna opearazione sulla rete, improvvisamente una risorsa, ad sempio un NAS, risulti accessibile a fasi alterne. Proprio questa mattina, un cliente mi segnalava che da qualche […]

Cosa significa il termine “Ottimizzazione della banda internet” ? Internet è una delle grandi innovazioni del nostro tempo e ha portato un radicale cambiamento delle nostre abitudini e metodologie. Purtroppo la percezione che abbiamo delle connettività disponibili sul mercato è che, nonostante il continuo incremento, la banda a disposizione non […]

Perchè scegliere la virtualizzazione con Hyper-V anzichè con altre soluzioni ? Non molti sanno che, ormai, grazie alle funzioni di replica incluse nell’Hyper-V di Microsoft, le funzionalità che prima erano dedicate per costi e complessità alle grandi realtà, adesso sono fruibili anche alla PMI. Una delle funzionalità più interessanti è quella […]

Fare il backup non è sufficiente se non lo facciamo nel modo corretto. Visto il continuo propagarsi di minacce di tipo Ransonware / Cryptovirus (cryptolocker e similari), ribadiamo alcuni concetti per la corretta esecuzione del backup. Tali minacce infettano ogni “percorso” che sia raggiungibile dal computer locale, sia che siano […]

Abbiamo recentemente rilevato una nuova variante del cryptovirus in oggetto. Tale variante agisce in modo più subfdolo della precedente, in quanto non scarica nulla in locale e si limita a collegarsi (tramte il link contenuto nella email) ad un sito esterno dal quale scarica un plugin temporaneo necessario alla criptazione […]

Visto il continuo diffondersi di email infette da virus di tipo cryptolocker (e altri cryptovirus), vale la pena di soffermarsi un attimo per fare chiarezza. Tale infezione è irreversibile e crypta in modo definitivo tutti i file presenti nel sistema; tali file, una volta cryptati diventano inutilizzabili e, il solo modo per […]

I Centralini Voip Yeastar, hanno portato una tecnologia complessa come la telefonia voip a diventare “friendly”. La nuova telefonia permette di integrare linee telefoniche tradizionali (analogiche, isdn, gsm, umts) e linee voip in una unica infrastruttura che si appoggia in tutto, o in parte, sulla rete locale, per ottimizzare il […]